大多數Web應用程式在使用戶可以訪問該功能之前驗證功能級別訪問許可權。但是,如果未在伺服器上執行相同的訪問控制檢查,則駭客無法在未經適當授權的情況下進入應用程式。

我們將通過以下每項來瞭解這個漏洞的威脅代理,攻擊向量,安全弱點,技術影響和業務影響。

- 威脅代理 - 具有網路訪問許可權的任何人都可以向應用程式發送請求。

- 攻擊者的方法 - 誰是授權系統用戶,只需將URL或參數更改為特權函數即可。

- 安全弱點 - 功能級別保護通過配置進行管理,系統配置錯誤。

- 如何發現缺陷 - 檢測這樣的缺陷很容易。最難的部分是確定哪些URL受到影響。

- 技術影響 - 允許攻擊者訪問未經授權的功能。行政職能是此類攻擊的關鍵目標。

- 業務影響 - 如果此漏洞公開,則會影響組織的聲譽。

示例

以下是缺少功能級訪問控制的典型示例 -

駭客只是強制目標URL。通常,管理員訪問需要身份驗證,但是,如果未驗證應用程式訪問許可權,則未經身份驗證的用戶可以訪問管理頁面。

# Below URL might be accessible to an authenticated user

http://website.com/app/standarduserpage

# A NON Admin user is able to access admin page without authorization.

http://website.com/app/admin_page

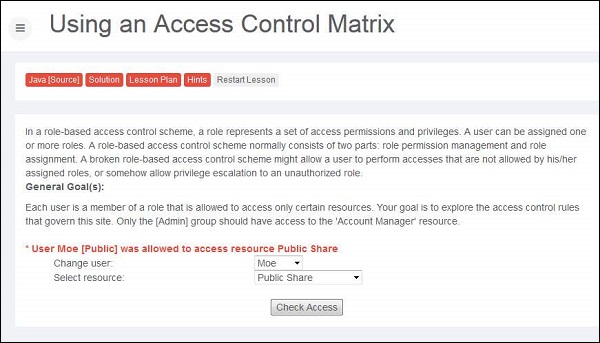

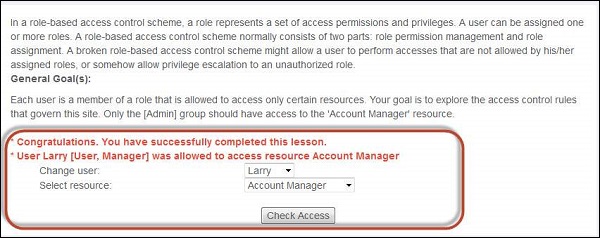

動手實踐

第1步 - 首先流覽用戶列表及其訪問許可權,以帳戶管理員身份登錄。

第2步 - 嘗試各種組合後,可以發現用戶Larry可以訪問客戶經理的資源。

預防機制

- 默認情況下,身份驗證機制應拒絕所有訪問,並為每個功能提供對特定角色的訪問許可權。

- 在基於工作流的應用程式中,在允許用戶訪問任何資源之前驗證用戶的狀態。

上一篇:

敏感數據暴露

下一篇:

跨站請求偽造(CSRF)